Seguridad informática en oficinas contables y de auditoría.

Ciberseguridad para auditores

Autores:

CPC Aida Graciela Venegas Agraz

Mtra. María Dolores Gálvez Palacios

Mtro. Juan Manuel Reynoso Gutiérrez

Para poder seguir siendo competitivas en el mercado, las organizaciones incluyen en sus modelos de negocio cada vez más tecnologías.

Las organizaciones no pueden permitir detener su operación por los riesgos cibernéticos por lo que deben implementar medidas de ciberseguridad, en ocasiones estas medidas deben dejarse formalmente establecidas; normalmente solicitado por: colaboradores, junta directiva, analistas e inversores, socios comerciales, reguladores o autoridades. En estos casos se debe contar con un sistema de gestión de riesgos de ciberseguridad, el cual se define como: un conjunto de políticas, procesos y controles diseñados para proteger la información y los sistemas de los eventos de seguridad que podrían comprometer el logro de los objetivos organizacionales; y para detectar, mitigar y recuperar, de forma oportuna aquellos eventos que no se pudieron evitar.

Estos cambios también son un reto para los auditores que deben fortalecer sus conocimientos sobre ciberseguridad.

➡ Asiste a los talleres y seminarios organizados por el CCP de Guadalajara

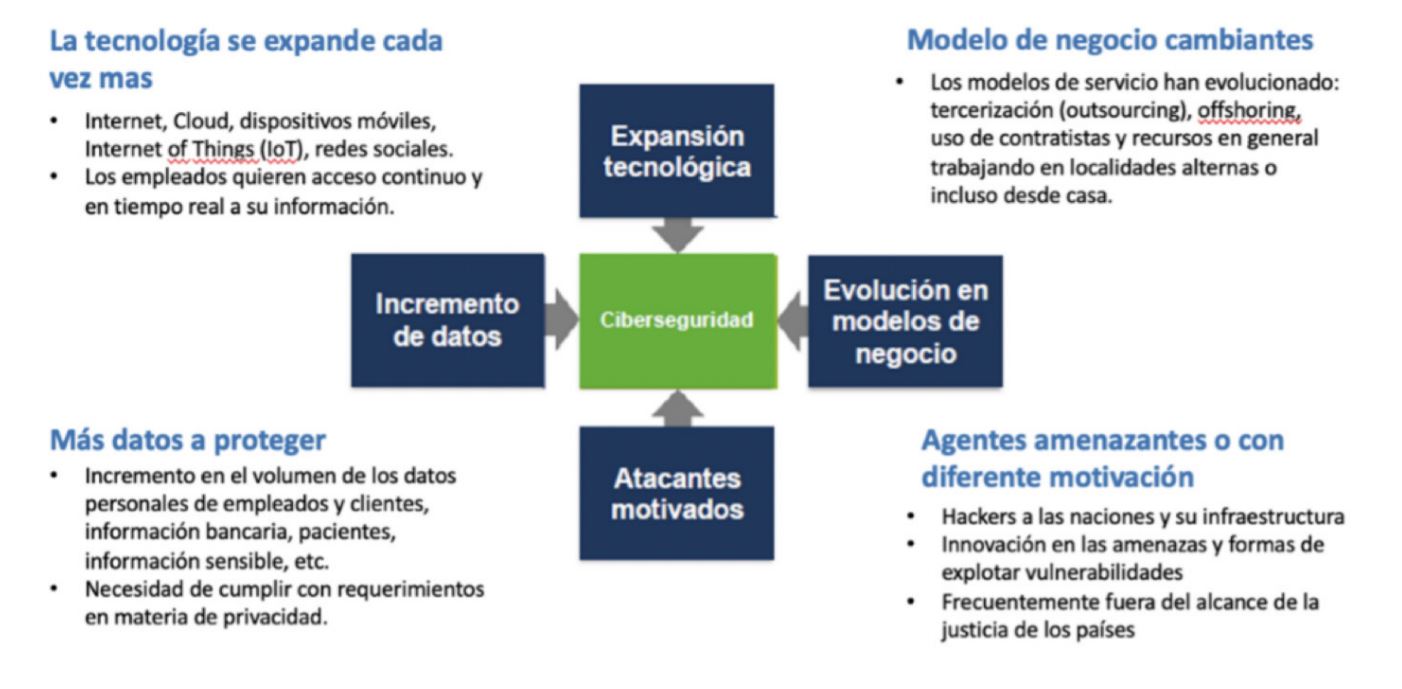

FACTORES DE RIESGO DE CIBERSEGURIDAD

En la siguiente gráfica podemos observar los factores que incrementan la exposición al riesgo de ciberseguridad.

GUIAS DE AUDITORIA EN CIBERSEGURIDAD

El Instituto de Auditores Internos IIA ha preparado guías de auditoría de tecnología global (GTAG®) para abordar los problemas relacionados con la gestión, el riesgo, el control y la seguridad de la tecnología de la información (TI), y sirve como un recurso para los directores ejecutivos de auditoría sobre diferentes riesgos asociados a la tecnología y prácticas recomendadas.

Según la IIA, las tres líneas de defensa1 para una efectiva gestión de riesgo y control son:

1ª Línea de defensa: En esta línea se encuentra la gestión operativa y las medidas de control interno. Se compone de administradores de Sistema o personal dedicado a la protección de activos. (Consiste en implementar políticas y estándares, además de monitorear periódicamente la red e infraestructura).

2ª Línea de defensa: La función de esta línea es asegurar que los controles y procesos de la primera línea existan y funcionen eficazmente.

3ª Línea de defensa: Auditoría interna (verifica que tanto la primera como la segunda línea de defensa funcionen con base a su diseño).

Marco de evaluación de riesgos de ciberseguridad2

Marco de evaluación de riesgos de ciberseguridad2

1) Gobierno de ciberseguridad.

La norma 2100 IIA requiere que la actividad de auditoría interna evalúe y promueva la mejora de los procesos de gobierno, gestión de riesgos y control.

Los procesos de gobierno pueden incluir roles y tareas, establecer la responsabilidad, adoptar una estrategia plurianual y priorizar los planes de acción con partes interesadas. Para que el gobierno sea efectivo sus políticas deben ser claras y las herramientas utilizadas deben ser las adecuadas.

2) Inventario de activos de información.

Esta tarea es responsabilidad del departamento de TI.

Los criterios de evaluación para los auditores deben incluir: datos, repositorios, aplicaciones empresariales, relaciones externas con proveedores, reguladores.

3) Configuraciones estándar.

Es recomendable que la compañía utilice una configuración centralizada y automatizada para establecer y mantener parámetros de dispositivos y que reduzca el trabajo manual que puede inducir a errores u omisiones en protecciones de seguridad.

El trabajo de auditoría interna debe incluir la revisión de los valores Seguridad de la información, los valores deben estar basados en los riesgos.

4) Gestión de acceso a la información.

La organización debe establecer controles para el proceso de aprobación y otorgamiento de acceso a usuarios según sus roles, el proceso debe permitir cambios en la estructura.

Auditoria interna revisa los accesos de los usuarios a los datos y sistemas clave y que los roles asignados estén justificados.

5) Respuestas y medidas de remediación.

La organización debe tener la capacidad de comunicar y remediar los riesgos, para acortar constantemente el tiempo de respuesta de la gestión.

El rol de la segunda línea de defensa es comunicar los riesgos importantes, implementar las medidas de remediación, dar seguimiento a los asuntos identificados sin resolver, estudiar las tendencias e informar sobre su resolución a todos.

6) Supervisión continua.

La 2ª línea implementa una estrategia de supervisión de vulnerabilidades periódicas para determinar cómo se gestiona el riesgo y qué funciona la acción correctiva y para generar un cambio de comportamiento.

Los ejecutivos de auditoría deben analizar el grado de aceptación de riesgo con Alta Dirección y el Consejo.

Auditoría debe reunirse con el comité de riesgos para priorizar riesgos y amenazas de ciberseguridad.

CHECKLIST DE CIBERSEGURIDAD

A continuación, un ejemplo de checklist para una auditoria de TI.

1. Actualizaciones de software

Verificar: la existencia de un listado del software autorizado en la organización; si se cuenta con una relación de las características y los requisitos de las actualizaciones y parches antes de instalarlos; si se efectúa un análisis en un entorno de pruebas, de las actualizaciones que se van a instalar; si la empresa cuenta con mecanismos y procedimientos para deshacer los cambios realizados tras ejecutar una actualización en caso de no resultar conveniente; si la organización cuenta con una herramienta para detectar software no actualizado.

2. Almacenamiento

Revisar si existe normativa en: lo relativo a almacenamiento en dispositivos extraíbles; de almacenamiento en equipos corporativos; uso de servicios en nubes públicas; en red corporativa. La normativa debe incluir: capacitación, alternativas de almacenamiento, inventario; criterios de almacenamiento; clasificación de la información; control de acceso; copias de seguridad; cifrado de información.

3. Antimalware

Indagar si: se ha evaluado la solución antimalware más adecuada para la organización; si está configurada correctamente la funcionalidad de protección de la solución; si está configurada la actualización periódica de la solución; y si la organización cuenta con procedimientos de actuación ante infecciones por malware.

4. Aplicaciones permitidas

Verificar: si la organización cuenta con un registro actualizado de las licencias de software disponibles; que la organización ha nombrado al personal técnico para la instalación, actualización y borrado; si hay sanciones al personal por el uso no autorizado de software; que la organización dispone de un repositorio con el software autorizado y las correspondientes credenciales de instalación; si se revisa periódicamente que el software instalado es autorizado y tiene licencia.

5. Gestión de activos

Revisar: que la organización cuenta con un inventario actualizado en donde realiza un seguimiento de los dispositivos en funcionamiento, responsables y clasificación de su criticidad; que se gestionan (accesos, cambios) los dispositivos que almacenan información corporativa; que se utiliza un proceso de triturado de información (papel o magnético); que la información es eliminada de todo dispositivo antes de ser desechado; si la organización usa un servicio de destrucción certificada para garantizar la destrucción de datos confidenciales.

6. Correo electrónico

Indagar: si la organización cuenta con una normativa aceptada por los empleados; b) se cuenta con soluciones antimalware y anti spam instaladas y activas en servidor y en cuentas de los usuarios; si está prohibido el uso del correo electrónico corporativo con fines personales; si se capacita al personal acerca del uso de contraseñas seguras para el uso del correo; si se verifica la autenticidad del correo cuando el mensaje presenta un “llamado a la acción” urgente; si se hace una identificación de los remitentes antes abrir los correos; se realiza un análisis de archivos adjuntos.

7. Uso de dispositivos móviles corporativos

Revisar si: se cuenta con un procedimiento de solicitud y asignación de dispositivos; se cuenta con un registro de los dispositivos asignados actualizado; se registran los cambios a los dispositivos de la organización; se protege el acceso al BIOS mediante contraseña; los dispositivos cuentan con software de localización; que la información confidencial se encuentra cifrada y se elimina de forma segura.

8. Uso de dispositivos móviles NO corporativos

Indagar si: existen normas para el uso de dispositivos personales; si se capacita a empleados en la protección de sus dispositivos y los datos de que contiene; existe una lista de aplicaciones no permitidas y se difunde entre los empleados; se controla el almacenamiento en la nube; se limita el acceso a redes externas.

9. WIFI

Verificar si: la organización cuenta con una política de conexiones externas; las conexiones VPN disponen de cuentas de usuario con permisos, software permitido y tiempo de desconexión; se ha capacitado al personal en el uso y soporte de las conexiones VPN; si al conectarse a una nueva red se utiliza el protocolo WPA2 y si se conectan a sitios cifrados (https); si la organización cuenta con una política para evitar el uso de computadoras no corporativas y las medidas de seguridad

adoptadas.

10. Clasificación de información

Investigar: que se han definido los criterios bajo los cuales se clasifican los activos de información; que los activos de información están etiquetados con la clasificación que corresponde; que está definido el tratamiento de los activos conforme a su clasificación; que se realizan auditorías periódicas de comprobación.

11. Comercio electrónico

Revisar: si la organización cuenta con una política de seguridad web y de proveedores; si la organización cuenta con un certificado de seguridad para la tienda en línea activo; que el sitio web cuenta con todas las medidas legales aplicables (avisos legales, cookies, condiciones, etc.); si se elaboran listas blancas y negras de clientes; que se cumplen con los estándares de seguridad de datos para pagos (PCI, DSS); que hay y aplican controles de acceso formalmente documentados para ingresar al contenido.

12. Continuidad de negocio

Indagar: que se han analizado los activos y procesos a los que aplica el plan; que se dispone de una estrategia de continuidad y si aplica un centro de respaldo; si están detallados los procedimientos y controles en caso de presentarse una contingencia; que se ha definido y ejecutado periódicamente pruebas del plan.

CONCLUSIONES

En la actualidad es indispensable desarrollar una estrategia en la gestión de riesgos de ciberseguridad y el Área de Auditoria Interna desempeña una función crucial en lo referente a su evaluación.

Es necesario garantizar que los miembros del Consejo estén informados sobre las amenazas específicas de la industria y del impacto que pueden tener los incidentes de ciberseguridad en la organización.

Una comunicación eficiente entre las tres líneas de defensa y el Consejo resulta esencial.

ANEXOS:

Guías del IIA relacionadas:

• Guía para la Práctica “Gestión de la continuidad del negocio: gestión de crisis”

• Guía para la Práctica “Auditoría de riesgos de privacidad, 2.a edición”

• GTAG “Controles de gestión de parches y del cambio: factores críticos para el éxito de una organización, 2.a edición”

• GTAG “Gestión de auditoría de TI, 2.a edición”

• GTAG “Externalización de tecnología de la información, 2.a edición”

• GTAG “Gestión de acceso e identidad”

• GTAG “Desarrollo del plan de auditoría de TI”

• GTAG “Gobierno de seguridad de la información”

• GTAG “Auditoría del gobierno de TI”

• Declaración de posición “Las tres líneas de defensa para la eficacia en el control y la gestión de riesgos”

Controles relevantes de Ciberseguridad 3

Algunas Normas Mexicanas

• NORMA Oficial Mexicana NOM-151-SCFI-2016, Requisitos que deben observarse para la conservación de mensajes de datos y digitalización de documentos (cancela la NOM-151-SCFI-2002).

• NORMA Oficial Mexicana NOM-185-SCFI-2017, Programas informáticos y sistemas electrónicos que controlan el funcionamiento de los sistemas para medición y despacho de gasolina y otros combustibles líquidos-Especificaciones, métodos de prueba y de verificación (cancela a la NOM-185-SCFI-2012).

• NORMA Oficial Mexicana NOM-005-SCFI-2017, Instrumentos de medición-Sistema para medición y despacho de gasolina y otros combustibles líquidos con un gasto máximo de 250 L/min-Especificaciones, métodos de prueba y de verificación (Cancela a la NOM-005-SCFI-2011)

• MoProSoft (NMX-I-059-NYCE-2006, actualizada en el 2011), creada para proveer un modelo de madurez de procesos para la industria del software (ISO por sus siglas en inglés) tomó como base la norma mexicana MoProSoft, para crear un nuevo estándar internacional, bautizado bajo la serie ISO/IEC 29110 – Lifecycle Profiles for VSE (Perfiles del ciclo de vida – del software – para empresas muy pequeñas).

• NMX-I-20001-NYCE-2010 Gestión del Servicio, cuyo objetivo es promover la adopción de un enfoque de procesos integrados para proveer servicios (de TI) que satisfagan los requisitos del negocio y de los clientes, dicha norma está armonizada con la norma ISO/IEC 20001.

• NMX-I-27001-NYCE-2010 (ISO/IEC 27001), orientada a implementar un Sistema de Gestión de Seguridad de la Información, que es aplicable a cualquier tipo de institución preocupada por minimizar los riesgos inherentes al manejo, almacenamiento y uso de información, lo cual normalmente se realiza mediante tecnologías de vanguardia.

• NMX-I-NYCE-38500 (ISO/IEC 38500) para el Gobierno Corporativo de TI; la ISO/IEC 22301 sobre Sistemas de Gestión de Continuidad del Negocio; la NMX-I-25000-NYCE que marca las especificaciones para la Calidad de Productos de Software y 9 normas más que regulan las actividades de la industria del juego electrónico en México.

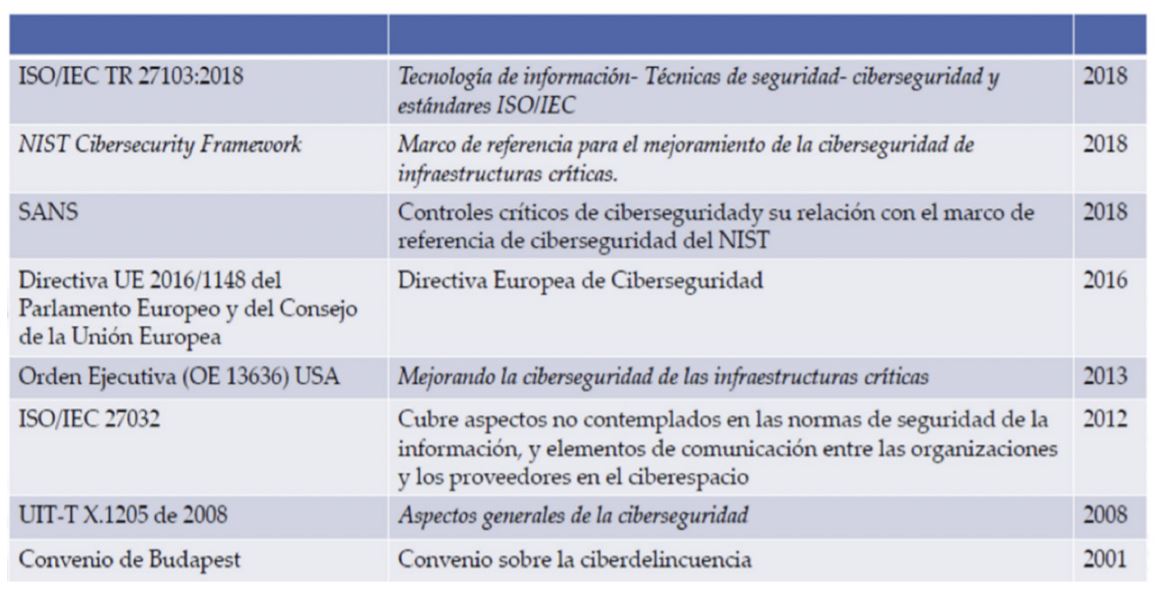

Referentes Internacionales Ciberseguridad

1. CAIGO Riesgos de Ciberseguridad 2019 / IIA, Las tres líneas de defensa para una efectiva gestión de riesgo y control

2. IIA GTAG Assessing Cibersecurity Risk

3. 20 controles críticos de ciberseguridad, SANS Institute